但是有些駭客動作,確實是在合法連線中進行,這時要反過來查 access log。

今天教大家透過cpanel來下載access log

請照下列教學操作:

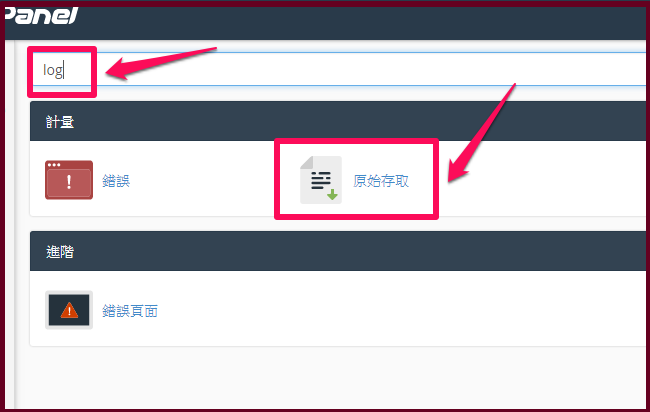

1.登入cpanel控制台,搜索:log,在點擊:原始存取

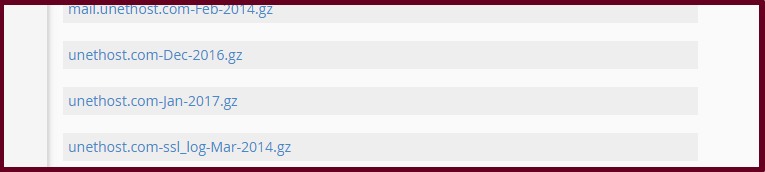

2.在”原始存取“同一頁面往下拉,會看到相關月份的access log。

(因資源問題, 系統只會保留當月及上個月份的資料。)

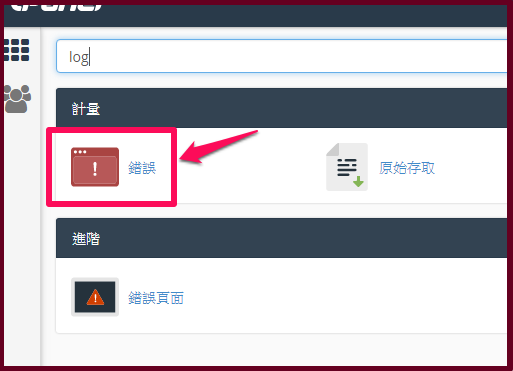

在搜索log檔時,還會看到一個”錯誤”的功能,

其實點進去就是 error log,會秀出近期300筆資料。

access log + error log 兩種log檔反覆查看,總是會看出不少端倪的。

(本篇教學由unethost.com客服撰寫)

延伸閱讀:如何備份Cpanel後台安裝的套裝程式?

安裝上述的軟體,我們提供虛擬主機試用,七天滿意保證,

功能完整使用不受限制,歡迎點我申請。

]]>

有時會覺得挺佔空間容量,但是在除錯或是檢查駭客問題,

是個相當有力的小幫手。

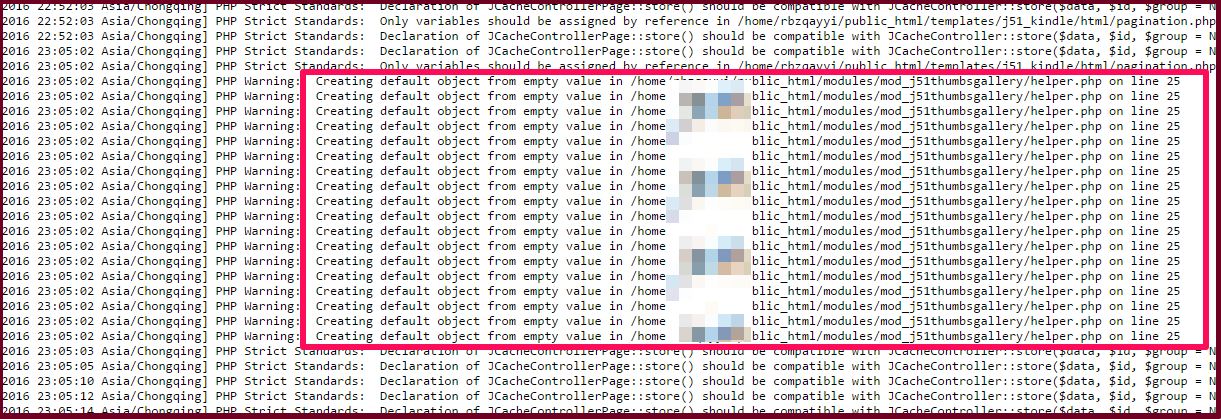

以下是真實範例,部份資料匿名處理。

我們曾在:htaccess 被木馬竄改後,網頁被轉頁。

講解關於疑似主程式或是插件,版模未更新而導致被駭的情況,

接著因為同一空間持續被寫入木馬,

所以這時可以透過空間內的error log檔來檢查一下,

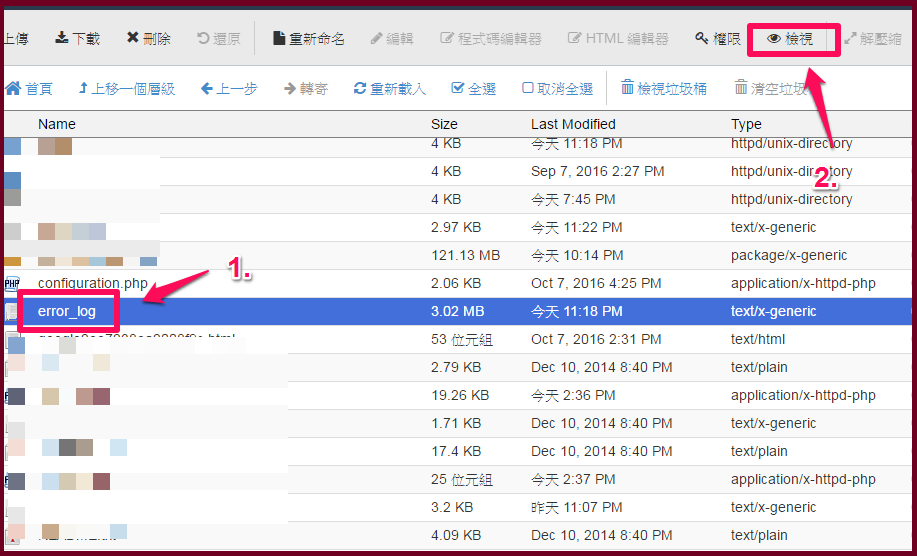

1.請先登入cpanel > 檔案管理員 功能。

2.接著在 public_html 資料夾下,檢視 error_log 檔案。

3. 非常幸運的是,一進去馬上就翻到資料,

因為駭客透過機器人無時無刻都在控制,

所以有特定的程式碼,一直被執行中。

在看路逕也可以理解這是特定的插件,且是有有問題的插件。

後來我們就根據這個log資料,請站長務必一定要將所有插件都更新到最新版,

如果有插件已經半年一年沒更新,寧可捨棄也不要在使用了。

最壞的情況,恐怕不止一個插件出問題。

遇到程式漏洞,就算修改主機密碼,也不見得能防止的。

(本篇教學由unethost.com客服撰寫)

延伸閱讀:如何在cpanel裡查看虛擬主機的access log

延伸閱讀:如何備份Cpanel後台安裝的套裝程式?

安裝上述的軟體,我們提供虛擬主機試用,七天滿意保證,

功能完整使用不受限制,歡迎點我申請。

]]>

還有很大的一部份,是起於管理員密碼被取得導致。

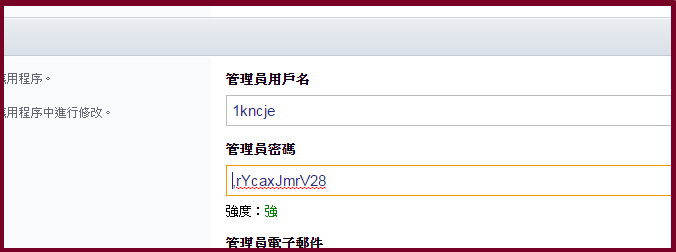

在我們一系列的如何安裝套裝程式(半自動安裝),

其管理員帳號和密碼,都是由安裝系統亂數所產生,

透過這部份就可以了解,取名與安全防護的狀況。

請看我們以下的介紹:

帳號(及密碼)的取名字元部份:

一般在安裝及設定套裝程式的步驟中,

經常提示的預設管理員帳號會使用 admin,

administrator……等等,或是習慣性的人名字元,

經過我們多年的日誌觀察中,發現這樣的取名,

而導致被駭的機會會高於亂數的數倍。

1.比方說取名為admin,

這樣駭客只要將使用者帳號鎖定,

在透過字典檔掃密碼,

就有機會可以快速破解其密碼,

2.若是將管理員名稱用亂數取名,

這時就連帳號都要去掃的話,

就提高了被破解的難度。

3.但如果是固定人名,在字典檔裡若有相當的資料庫,

也是有機會被掃到。

4.密碼取的太簡單,像是123456這種連續數字,

也是很容易被破解的。

最好的方式是可以參入英數字元及萬用字元,

變成 @$123%^456aab^ 這樣就強化數倍以上。

5.所以在我們半自動化安裝程式裡,

自動產生的帳號和密碼,已是現在最佳化的方式。

最後需要注意的部份,那就是自己的電腦裡,

如果中了木馬而被側錄,這樣使用的帳號和密碼就會外流,

這部份就幾乎防不甚防。

工作用的電腦,千萬不要使用公眾電腦,

使用outlook收發信,也不要亂開附件檔……等等。

(本篇教學由unethost.com客服撰寫)

延伸閱讀:如何備份Cpanel後台安裝的套裝程式?

安裝上述的軟體,我們提供虛擬主機試用,七天滿意保證,

功能完整使用不受限制,歡迎點我申請。

]]>

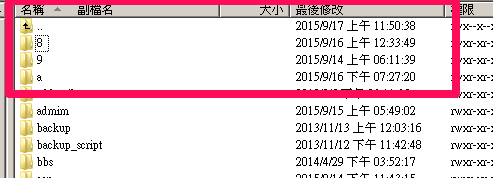

tw-blog.com 這是我們一個cpanel教學網站,單純使用html撰寫的,但因為太久沒有去維護(因為改用blog.unethost.com 以及 知識庫 去更新文章),竟然被駭了……

請在往下看我們的處理方式:

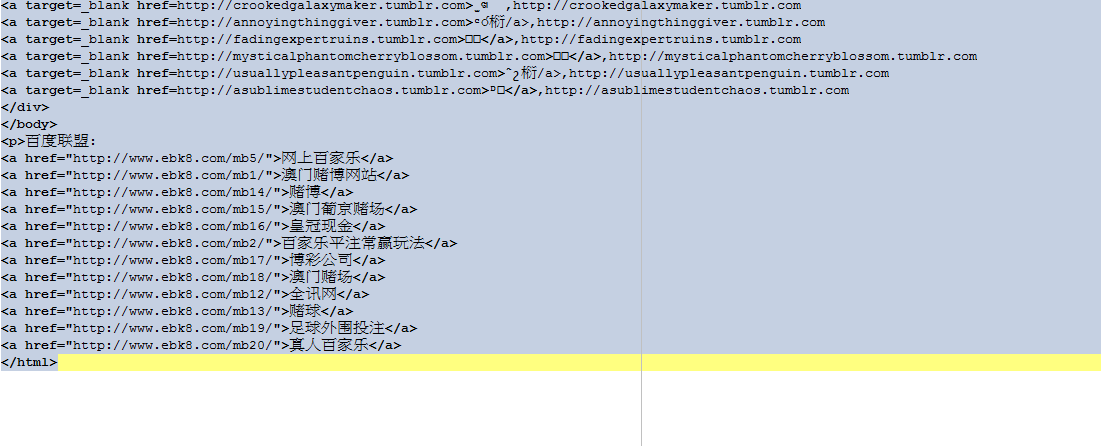

- 第一天,當我們自己在瀏覽網站時,發現首頁出現很多廣告內容(如下圖)。

第一次發現後,只是單純將index.html改回原來的檔案,並修改主機密碼,

但是結果隔天又被寫入木馬。

- 第二天我們仔細看了ftp內的檔案,發現多了很多垃圾資料夾,其實裡面都是木馬檔。

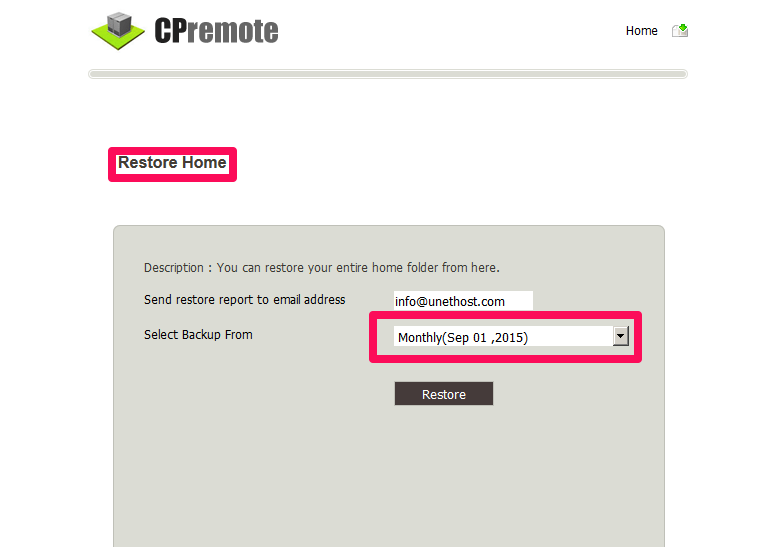

- 本來打算直接用異地備份去還原的,但是使用最近的備份日期還原後,

還是有很多木馬檔在裡面,表示被駭很久了,連備份檔都有問題。

- 手動將額外的資料夾及檔案全都砍掉。

- 並將每個檔案都打開來看看,只要有不正確的內碼,

全都要移除,下列圖片所示就是有問題的code,還要在改一次空間密碼。

- 隔天在來觀察一下,已經沒有在被寫入木馬code了。

我們檢討了這次被駭的原因是於,我們有透過cpanel的備份功能,

而將整個網站的備份檔案,擺在 tw-blog.com/backup 底下,

可能因此被掃到,而被下載回去破解了密碼,所以backup資料夾,

我們也刪掉了。 駭站的手法太多,下次我們會在介紹更為奇特的情況。