都是在備份資料中所撞到的,今天特地開一篇做一個整理。

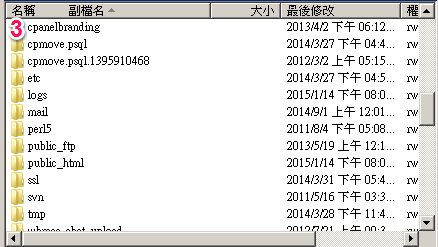

1. http下載備份的狀況:

看到下列這一張圖,很多人可能會覺得太誇張了,

15GB的檔案,要拉個半天阿。

![]()

這是由我們一位新站長,要從其他主機搬資料到我們主機之時,

想要先載一份回去備份,所做的備份截圖,因為時間太久,

令人不盡懷疑是不是空間被限速呢?

不過後來經由我們客觀的處理,也就是請他把備份檔的網站路逕給我們,

我們改用主機對主機去拉檔(wget),就於30分鐘內拉完了。

這個很可能是撞到台灣連海外的問題,台灣連海外有時會針對不同國外的isp,

而有不同的表現,最合理的懷疑是tp(透明代理伺服器)的問題,

但因無真正的數據,所以無法得到實證。

2.ftp port的狀況:

如果遇到80 port下載的問題,有時可以考慮更換到ftp的 21 port,

說不定就能避開tp,但還是不順的話,那就可以考慮在改用 ssh port試試。

3.ssh port的狀況:

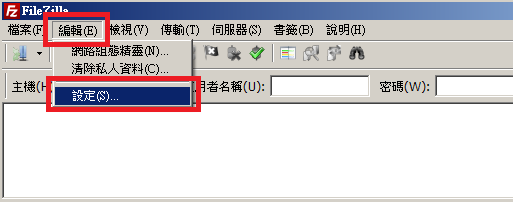

我們曾在改用 winscp 登入 ftp 管理空間 (winscp教學),

介紹過可改用winscp去解決ftp通訊協定的問題;但今天在這個網速裡,

我們也遇過可以因此解決網速的問題,讓自己isp下載速發揮最大化。

(本篇教學由unethost.com客服撰寫)

延伸閱讀:如何備份Cpanel後台安裝的套裝程式?

安裝上述的軟體,我們提供虛擬主機試用,七天滿意保證,

功能完整使用不受限制,歡迎點我申請。

]]>

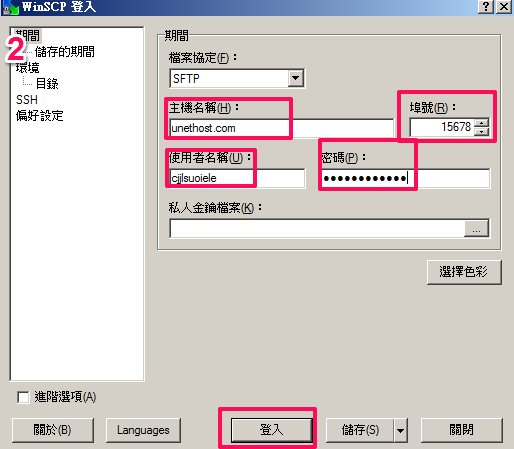

1. winscp載點 http://winscp.net/eng/download.php

2. 安裝後 > 執行 winscp

a. 填入相關ssh資料 (如果是 unethost.com 虛擬主機用戶,請填入ftp資料即可)

b.主機名稱可填網域或是IP

c. 一般ssh port 是22 ,我們則改為 15678

就這樣,就可以和擾人的ftp異常說886了。

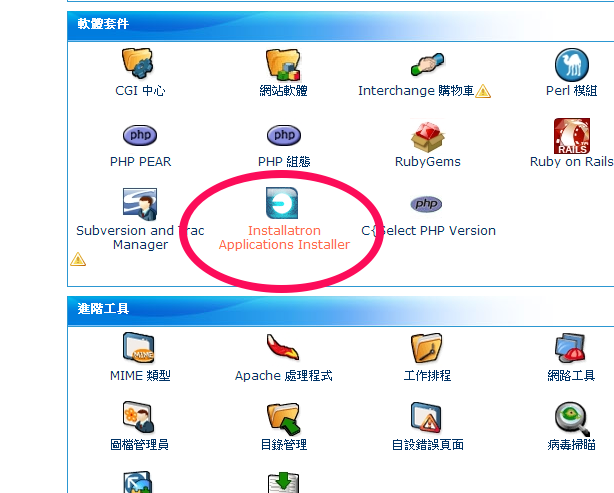

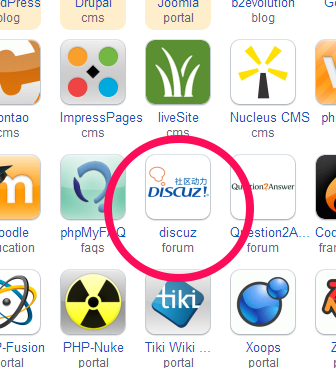

]]>以下是使用說明:

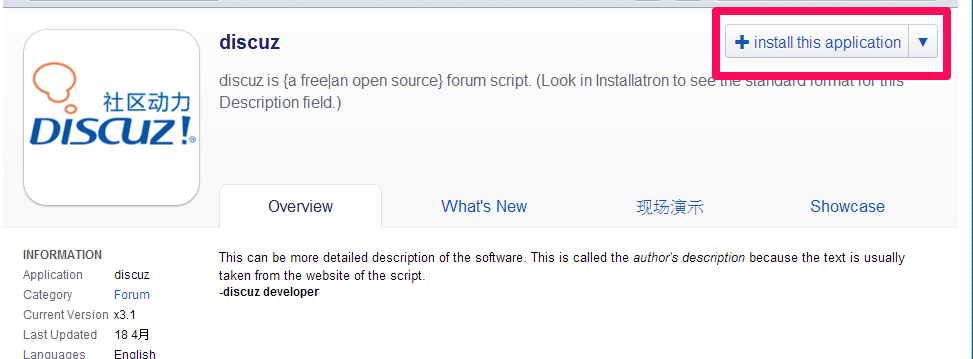

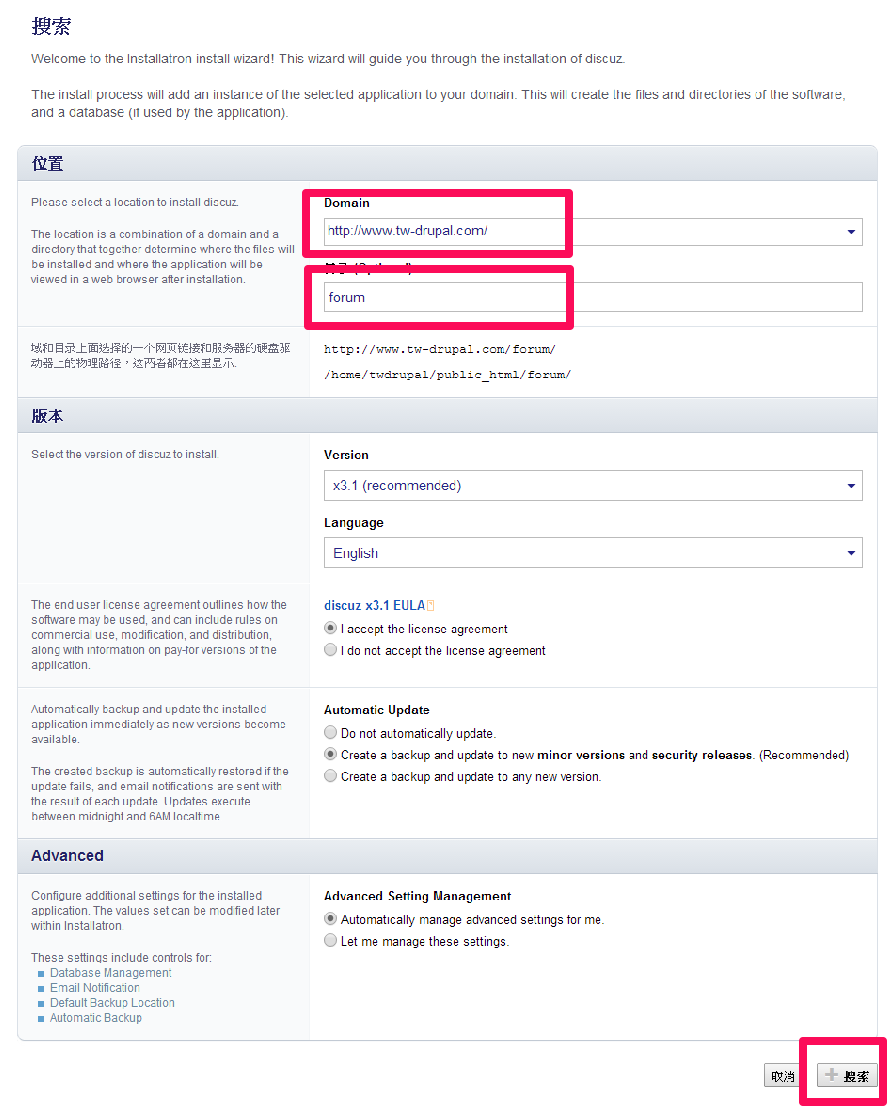

3. 點下 install this application 。

4. 可修改[Domain]及[安裝路逕],其他部份請保持預設,填入後,在點右下角的[搜索]。

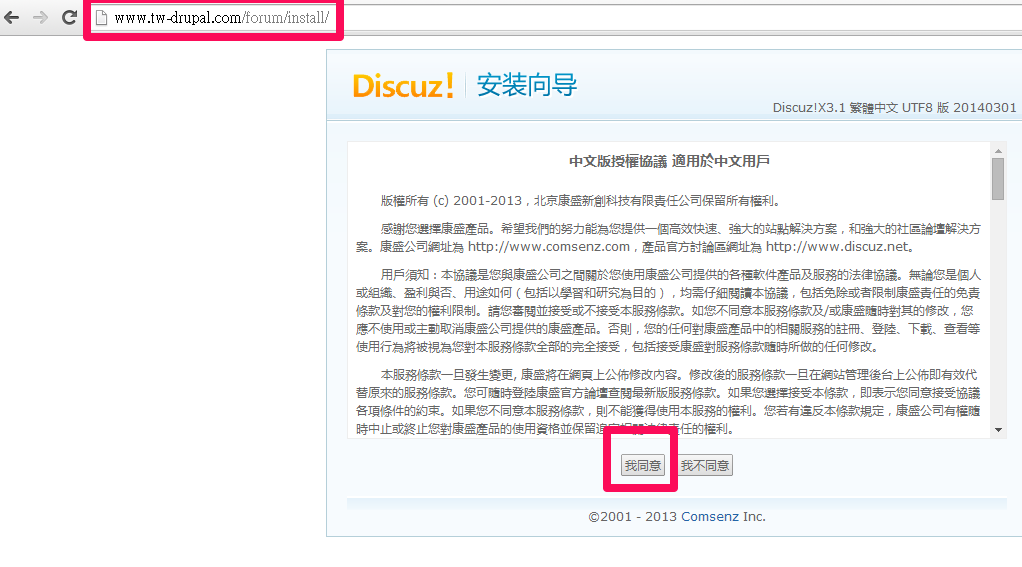

5.安裝完後,會提示詳細路逕。請在將該路逕,貼到瀏覽器上。

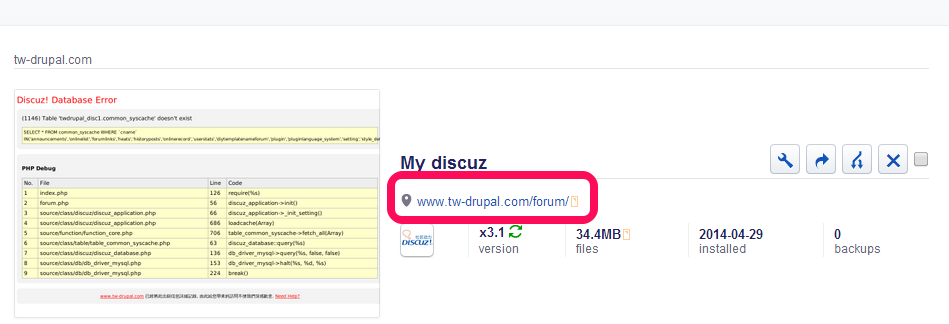

5.安裝完後,會提示詳細路逕。請在將該路逕,貼到瀏覽器上。

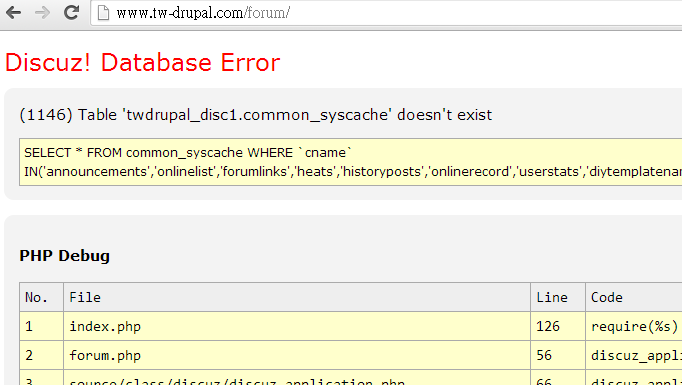

6. 貼到瀏覽器後,會提示錯誤訊息,這是因為安裝尚未完成,請在路逕後在加上 /install 。

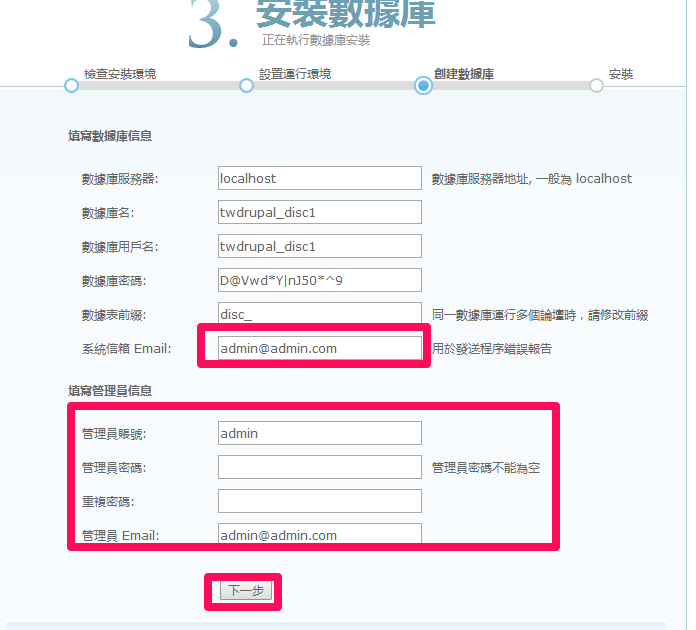

10. 資料庫相關資料,已經自動填妥,請在自行填入論壇管理員資料。並點下一步。

12.去掉/install,在回到首頁,錯誤訊息已不見了,論壇也安裝完成,並可使用。

這樣的安裝方式,在unethost.com虛擬主機裡功能裡都已有設定好,請大家試試看。

]]>

設定方式如下(以 filezilla 3.7.3 為範例):

2.傳輸 ->並行傳輸 : 最大同行傳輸數目(預設為2,將此數字加大,最多可以加到10) -> 確認

]]>

在一次偶然的情形下,我用filezilla會不停地斷線時,用webftp卻可以順利地上傳檔案!

這樣的一件事,讓我不由得開始重新檢視webftp和ftp不同之處。unethost.com的webftp是安裝在美國的主機上的。當使用者使用webftp時,其實檔案的傳輸是先從客戶端,走http的傳輸協定到webftp所在的機器,再透過ftp傳輸協定到真實的目標機器上。所以是兩階段式的。前面這一段往往是最容易逾時(timeout),最容易有掉封包(packet loss)的。原因是前面的這一段是從台灣連線到美國,所以延遲(delay)會比較長。考慮到前面這一段的傳輸有這種特性之後,就不難理解,為何webftp在這種條件下可以有較佳的表現了。http這個傳輸協定由於有較多的超文件標記(meta tag)本身對於這種延遲長、容易掉封包的連線,本來就有較佳的表現。而webftp很巧妙地剛好可以利用http這個傳輸協定來處理前一段的連線,所以就可以在filezilla動彈不得的時候,依然順利地達成上傳檔案的任務。

]]>根據csf的文件,linux的iptables如果ip_conntrack和ip_conntrack_ftp沒有正常的運作時,FTP的被動模式就無法順利地運作。在這種條件下,我們必須設定ftp的被動通訊埠在防火牆上是被視為可連接的。

以pure-ftp為例子:

(1) 必須修改/etc/pure-ftpd.conf,取消

PassivePortRange 30000 35000

這一行的註解 (注意:此處的port range要和之後步驟,設定CSF的port range相符合)

(2) 重新啟動pure-ftp

(3) 修改csf的config檔 /etc/csf/csf.conf

在 TCP_IN中,加上30000:35000,例如:

# Allow incoming TCP ports

TCP_IN = “20,21,22,25,53,80,110,143,443,465,587,993,995,2077,2078,2082,2083,2086,2087,2095,2096,1891,30000:35000″

(4) 重新啟動csf

這樣子設定之後,防火牆才能和ftp完美的合作。

參考資料:http://www.configserver.com/free/csf/readme.txt

延伸閱讀:如何查看linux server連線port是否異常?

13. A note about FTP Connection Issues ###################################### It is important when using an SPI firewall to ensure FTP client applications are configured to use Passive (PASV) mode connections to the server. On servers running Monolithic kernels (e.g. VPS Virtuozzo/OpenVZ and custom built kernels) ip_conntrack and ip_conntrack_ftp iptables kernel modules may not be available or fully functional. If this happens, FTP passive mode (PASV) won't work. In such circumstances you will have to open a hole in your firewall and configure the FTP server to use that same hole. For example, with pure-ftpd you could add the port range 30000:35000 to TCP_IN and add the following line to /etc/pure-ftpd.conf and then restart pure-ftpd: PassivePortRange 30000 35000 For example, with proftpd you could add the port range 30000:35000 to TCP_IN and add the following line to /etc/proftpd.conf and then restart proftpd: PassivePorts 30000 35000 FTP over SSL/TLS will usually fail when using an SPI firewall. This is because of the way the FTP protocol established a connection between client and server. iptables fails to establish a related connection when using FTP over SSL because the FTP control connection is encrypted and so cannot track the relationship between the connection and the allocation of an ephemeral port. If you need to use FTP over SSL, you will have to open up a passive port block in both csf and your FTP server configuration (see above). Perversely, this makes your firewall less secure, while trying to make FTP connections more secure.]]>