這邊是接續

之後的第三篇概念。

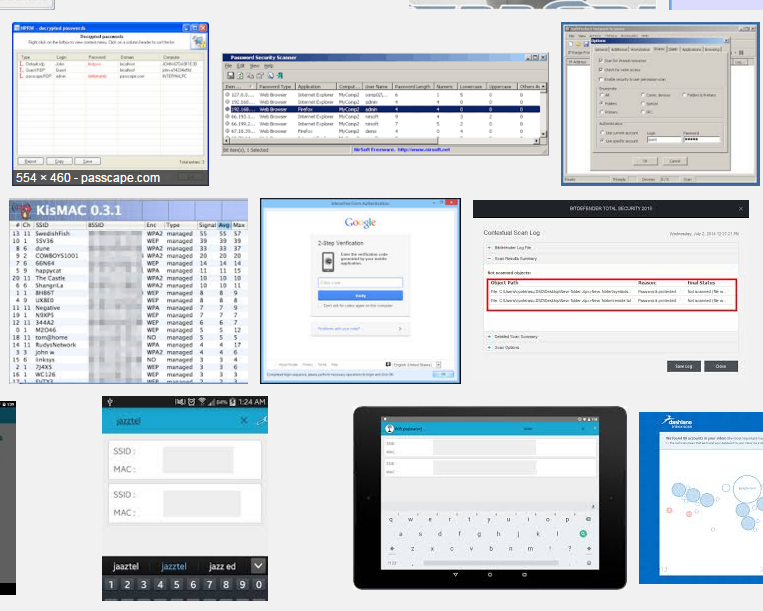

今天來講解一下,專門破解登入的 password scan。

1. 如何開始?

下列是我們從主機內部設置的防火牆,

其deny log裡挑出來的資料:

101.200.127.50 # lfd: (ftpd) Failed FTP login from 101.200.127.50 (CN/China/-): 10 in the last 3600 secs – Wed Feb 3 02:34:13 2016

185.130.5.240 # lfd: (smtpauth) Failed SMTP AUTH login from 185.130.5.240 (LT/Lithuania/-): 5 in the last 3600 secs – Wed Feb 3 02:46:29 2016

115.51.66.193 # lfd: (pop3d) Failed POP3 login from 115.51.66.193 (CN/China/hn.kd.ny.adsl): 10 in the last 3600 secs – Wed Feb 3 02:47:54 2016

78.189.84.146 # lfd: (ftpd) Failed FTP login from 78.189.84.146 (TR/Turkey/78.189.84.146.static.ttnet.com.tr): 10 in the last 3600 secs – Wed Feb 3 03:37:45 2016

115.51.66.89 # lfd: (pop3d) Failed POP3 login from 115.51.66.89 (CN/China/hn.kd.ny.adsl): 10 in the last 3600 secs – Wed Feb 3 05:07:37 2016

93.174.93.23 # lfd: (cpanel) Failed cPanel login from 93.174.93.23 (NL/Netherlands/no-reverse-dns-configured.com): 5 in the last 3600 secs – Wed Feb 3 05:33:03 2016

94.102.53.179 # lfd: (cpanel) Failed cPanel login from 94.102.53.179 (NL/Netherlands/edgp.vitmoor.com): 5 in the last 3600 secs – Wed Feb 3 06:58:00 2016

115.159.64.220 # lfd: (pop3d) Failed POP3 login from 115.159.64.220 (CN/China/-): 10 in the last 3600 secs – Wed Feb 3 07:05:05 2016

85.194.242.35 # lfd: (cpanel) Failed cPanel login from 85.194.242.35 (PL/Poland/ip-2.85-194-242-35.net.eco.atman.pl): 5 in the last 3600 secs – Wed Feb 3 08:09:57 2016

182.118.103.1 # lfd: (pop3d) Failed POP3 login from 182.118.103.1 (CN/China/hn.kd.ny.adsl): 10 in the last 3600 secs – Wed Feb 3 08:24:17 2016

139.196.105.89 # lfd: (ftpd) Failed FTP login from 139.196.105.89 (CN/China/-): 10 in the last 3600 secs – Wed Feb 3 09:18:30 2016

123.56.204.106 # lfd: (ftpd) Failed FTP login from 123.56.204.106 (CN/China/-): 10 in the last 3600 secs – Wed Feb 3 09:34:54 2016

114.215.84.163 # lfd: (ftpd) Failed FTP login from 114.215.84.163 (CN/China/-): 10 in the last 3600 secs – Wed Feb 3 12:06:08 2016

182.118.97.124 # lfd: (pop3d) Failed POP3 login from 182.118.97.124 (CN/China/hn.kd.ny.adsl): 10 in the last 3600 secs – Wed Feb 3 12:45:29 2016

密密痲麻的,一般人相當難以閱讀;直接查看 () 內的資料,有 ftpd, pop3d, smtpauth,cpanel…..等主要幾個系統服務。

2. 為何會被發現這些系統服務(service)?

上列資料,先不論可能是一般用戶的密碼用錯導致。

其他不知名訪客,透過web或mail的ip,會一直去嘗試使用(try and error),

主要是因為這些特定的port,都有綁定預設的系統服務。

比方說:

ftp port: 21

smtp port : 25

pop3 port: 110

cpanel port: 2083 …..等等

而我們是公開的服務,如果去改動port,會導致客戶的不適應,

所以我們是使用進階的方式去作防護。

3. 一般情況下,我該如何處理?

新手自架的主機,可能不知道該如何設定,其他防護系統。

透過簡單的處理步驟:

1. 預設通訊port改成其他port,像是收發信,

ftp…等等都改用自己規範的port。

2. 密碼部份,得要英文+數字+特殊字元混用,加強強度。

這幾個部份作到了,就可以降低主機被駭的風險。

結論:

架設容易管理難,希望透過本篇的說明,先讓大家先有最基本的防護概念。

我們後續會在進行討論其他部份。

(本篇教學由unethost.com客服撰寫)

延伸閱讀:如何備份Cpanel後台安裝的套裝程式?

操作上述的軟體,我們提供虛擬主機試用,七天滿意保證,

功能完整使用不受限制,歡迎點我申請。